Die Quantenschlüsselverteilung (QKD) ist eine revolutionäre Technologie, die auf den Prinzipien der Quantenmechanik basiert, um eine absolut sichere Kommunikation zu ermöglichen. Während traditionelle Verschlüsselungsmethoden durch Fortschritte in der Rechenleistung bedroht sein können, bietet QKD eine mathematisch gesicherte Methode, um geheime Schlüssel zwischen zwei Parteien zu teilen. Dies basiert auf den einzigartigen Eigenschaften von Quantenobjekten, wie den Prinzipien der Quantenüberlagerung und der Verschränkung. QKD ist für die Quantenkommunikation von entscheidender Bedeutung, weil es eine Form der Informationssicherheit bietet, die nicht durch klassische Methoden erreicht werden kann.

Grundprinzipien von QKD

QKD-Protokolle nutzen die fundamentalen Eigenschaften von Quantenmechanik, um sichere Schlüssel zu erstellen. Im Wesentlichen besteht die Idee darin, dass der Versuch, einen Quantenkommunikationskanal abzuhören, die übermittelten Quantenmessungen stört, was von den Kommunikationspartnern erkannt werden kann. Diese Störung ermöglicht es ihnen, zu überprüfen, ob die Übertragung sicher war und ob der Schlüssel kompromittiert wurde. Die zwei Parteien werden auch Alice und Bob bezeichnet. Dabei ist Alice die Senderin der verschlüsselten Nachricht, während Bob den Empfänger der Nachricht darstellt. Es gibt unterschiedliche QKD-Protokolle, um verschiedene Sicherheitsbedürfnisse abzudecken, technologische Anforderungen zu erfüllen und Effizienz zu optimieren. Einige Protokolle sind einfacher zu implementieren oder bieten spezifische Vorteile in Bezug auf Fehlerkorrektur oder Anwendungsbereiche. Diese Vielfalt ermöglicht es, das passende Protokoll für unterschiedliche Anforderungen und Einsatzbedingungen auszuwählen. Hier sind drei der bekanntesten QKD-Protokolle, die auf den Prinzipien der Quantenmechanik basieren:

BB84-Protokoll

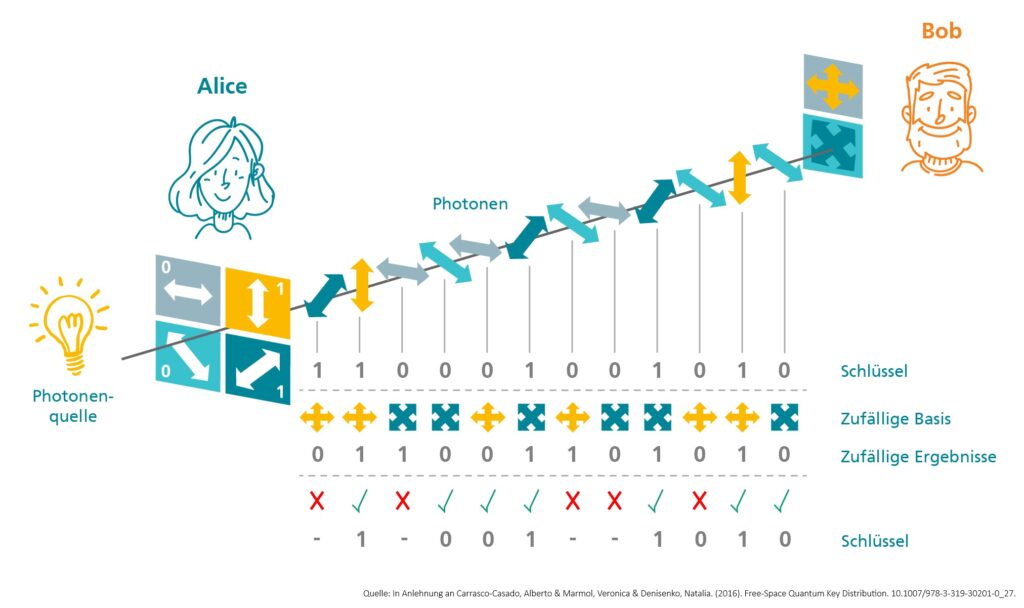

Das BB84-Protokoll ist das erste und am weitesten verbreitete QKD-Protokoll entwickelt von Charles Bennett und Gilles Brassard (1984). Es funktioniert auf der Basis von Quantenbits oder Qubits, die in verschiedenen Zuständen kodiert werden. Stellen Sie sich vor, dass der Sender (Alice) Qubits in einer von vier möglichen Zuständen vorbereitet: zwei Zustände in der Basis, die durch vertikale und horizontale Polarisationen dargestellt werden, und zwei Zustände in der Basis, die durch diagonale Polarisationen dargestellt werden. Der Empfänger (Bob) misst diese Qubits in zufällig gewählten Basen. Nachdem die Übertragung abgeschlossen ist, vergleichen Alice und Bob, welche Basis sie verwendet haben, um die Messungen durchzuführen. Sie behalten nur die Ergebnisse, bei denen die verwendeten Basen übereinstimmen, und verwerfen die übrigen Daten. Durch diesen Prozess erstellen sie einen gemeinsamen geheimen Schlüssel. Ein Abhörversuch würde die Quantenbits stören und dadurch Anomalien in den Messergebnissen verursachen, die erkannt werden können.

Stärken:

- Einfachheit und breite Implementierung

- Fundierte Sicherheitsnachweise basierend auf den Prinzipien der Quantenmechanik

E91-Protokoll

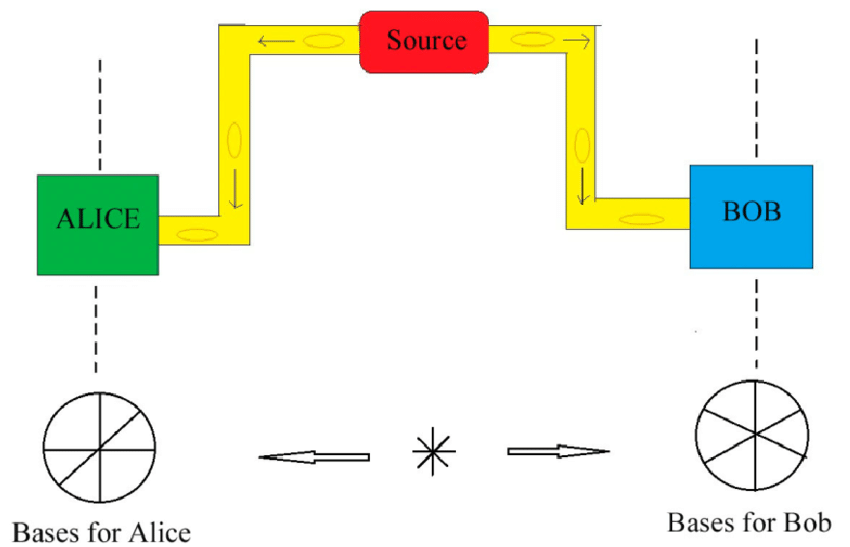

Das von Artur Ekert (1991) entwickelte E91-Protokoll verwendet die Quantenverschränkung, ein faszinierendes Phänomen, bei dem zwei Quantenobjekte in einem Zustand sind, der ihre Eigenschaften miteinander verknüpft, unabhängig von der Distanz zwischen ihnen. In diesem Protokoll erzeugt Alice ein Paar von verschränkten Photonen und sendet eines an Bob. Alice und Bob messen die Photonen in zufälligen Basisrichtungen. Da die Photonen verschränkt sind, werden ihre Messergebnisse perfekt korreliert sein, solange keine Abhörung stattfindet. Diese Korrelationen können verwendet werden, um einen geheimen Schlüssel zu erzeugen. Ein Abhörversuch würde die Verschränkung stören und dadurch die Korrelationen ändern, was den Kommunikationspartnern auffällt.

Stärken:

- Bietet zusätzliche Sicherheit durch die Verschränkungseigenschaften

- Kann die Existenz eines Abhörversuchs nachweisen

BBM92-Protokoll

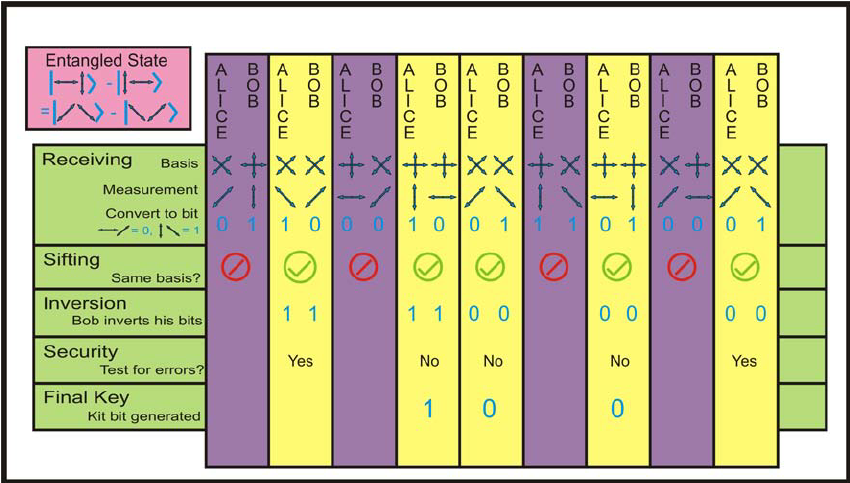

Das BBM92-Protokoll wurde von Charles Bennett, Gilles Brassard und Nicolas Gisin (1992) entwickelt und ist eine Erweiterung des BB84-Protokolls, das ebenfalls auf der Quantenverschränkung basiert. Im Gegensatz zum BB84-Protokoll verwendet BBM92 verschränkte Photonenpaare. Alice und Bob erhalten jeweils eines der verschränkten Photonen und messen diese in zufälligen Basisrichtungen. Ähnlich wie beim E91-Protokoll sind die Messungen aufgrund der Verschränkung korreliert. Die beiden Parteien können aus diesen Messungen einen gemeinsamen Schlüssel erstellen. Das BBM92-Protokoll profitiert von der Verschränkung, um Sicherheitsnachweise zu erbringen und eine robuste Methode zur Fehlererkennung bei der Schlüsselverteilung bereitzustellen.

Stärken:

- Nutzt die Verschränkung für zusätzliche Sicherheitsgarantien

- Kombiniert Prinzipien aus BB84 und der Quantenverschränkung

Quellen

Bennett, C. H., & Brassard, G. (1984). „Quantum cryptography: Public key distribution and coin tossing.“ Proceedings of IEEE International Conference on Computers, Systems and Signal Processing.

Ekert, A. K. (1991). „Quantum cryptography based on Bell’s theorem.“ Physical Review Letters, 67(6), 661-663.

Bennett, C. H., Brassard, G., & Mermin, N. D. (1992). „Quantum cryptography without Bell’s theorem.“ Physical Review Letters, 68(5), 557-559.